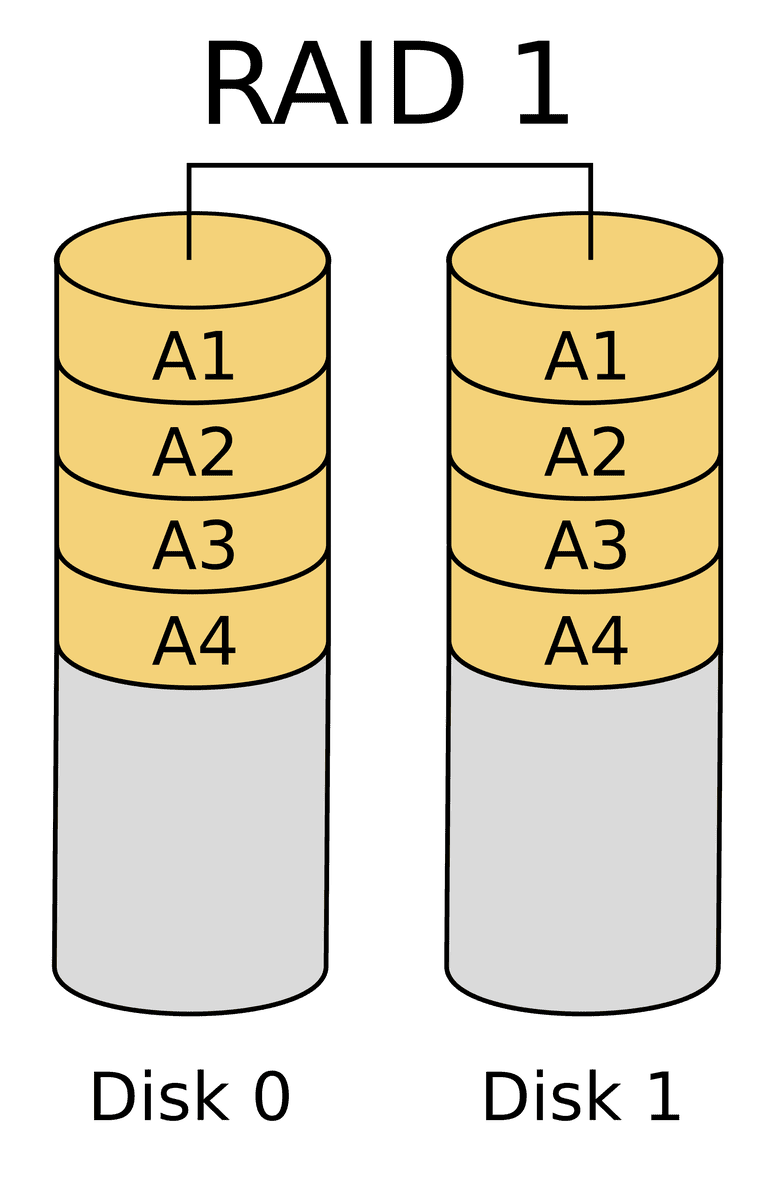

Coraz więcej płyt głównych ma tylko UEFI i trafia się, że nie ma wsparcia dla boot z legacy. Dyski mamy też coraz większe i używamy partycji GPT. Postanowiłem uzupełnić opisy o soft RAID1 z mdadm i wymianę dysku kiedy mamy UEFI i dysk z układem partycji GPT. W momencie instalacji systemu możemy utworzyć programowy RAID 1 z użyciem mdadm, ale tylko jeden dysk będzie mógł wykonać boot systemu. Z tego względu, że UEFI nie rozpoznaje partycji Linux RAID czyli partycja boot z efi nie może być tego typu rodzaju partycją (musi być np. FAT32). Jeden dysk zawierać będzie partycje boot/efi (partycja EFI SYSTEM), a drugi nie. Czyli z jednego dysku system się uruchomi, a z drugiego nie. Rozwiązaniem tego problemu jest utworzenie partycji boot/efi (EFI SYSTEM) na drugim dysku i skopiowanie zawartości partycji boot efi z pierwszego dysku na drugi (np. przy użyciu narzędzia dd). Poniżej przykład jak to zrobić przy wymianie dysku w macierzy.

Coraz więcej płyt głównych ma tylko UEFI i trafia się, że nie ma wsparcia dla boot z legacy. Dyski mamy też coraz większe i używamy partycji GPT. Postanowiłem uzupełnić opisy o soft RAID1 z mdadm i wymianę dysku kiedy mamy UEFI i dysk z układem partycji GPT. W momencie instalacji systemu możemy utworzyć programowy RAID 1 z użyciem mdadm, ale tylko jeden dysk będzie mógł wykonać boot systemu. Z tego względu, że UEFI nie rozpoznaje partycji Linux RAID czyli partycja boot z efi nie może być tego typu rodzaju partycją (musi być np. FAT32). Jeden dysk zawierać będzie partycje boot/efi (partycja EFI SYSTEM), a drugi nie. Czyli z jednego dysku system się uruchomi, a z drugiego nie. Rozwiązaniem tego problemu jest utworzenie partycji boot/efi (EFI SYSTEM) na drugim dysku i skopiowanie zawartości partycji boot efi z pierwszego dysku na drugi (np. przy użyciu narzędzia dd). Poniżej przykład jak to zrobić przy wymianie dysku w macierzy.

(więcej…)

Posts Tagged ‘debian’

Linux: UEFI, GPT wymiana dysku w soft RAID 1 (mdadm)

Proxmox – podpięcie IP Failover w OVH w VM

Zapewne znajdą się osoby, które mają serwer dedykowany z Proxmoxem w OVH i wykupiły dodatkowe adresy IP żeby podpiąć pod wirtualne maszyny (czyli odpowiednio skonfigurować karty sieciowe). Problem w tym, że dokumentacja w OVH czy na wiki Proxmoxa może nie być do końca jasna jak to zrobić. Poniżej przykład jak podpiąć nowy adres IP do wirtualnej maszyny (opis dotyczy pełnej wirtualizacji, podpięcie IP do kontenera jest opisane na wiki Proxmoxa https://pve.proxmox.com/wiki/OVH#IPv4 )

Zapewne znajdą się osoby, które mają serwer dedykowany z Proxmoxem w OVH i wykupiły dodatkowe adresy IP żeby podpiąć pod wirtualne maszyny (czyli odpowiednio skonfigurować karty sieciowe). Problem w tym, że dokumentacja w OVH czy na wiki Proxmoxa może nie być do końca jasna jak to zrobić. Poniżej przykład jak podpiąć nowy adres IP do wirtualnej maszyny (opis dotyczy pełnej wirtualizacji, podpięcie IP do kontenera jest opisane na wiki Proxmoxa https://pve.proxmox.com/wiki/OVH#IPv4 )

Poniżej opis, który przedstawia jak to zrobić w systemie Debian 9 oraz CentOS 7.

(więcej…)

Serwer domowy z Proxmox VE (wirtualizacja) cz. 2

Jest to kontynuacja poprzedniego wpisu na temat tworzenia serwera domowego z Proxmoxem od zera (Serwer domowy z Proxmox (wirtualizacja) cz. 1). Tematem tego wpisu jest instalacja Proxmoxa i jego konfiguracja, a także przykładowo opiszę jak utworzyć wirtualną maszynę. Opisałem tutaj właściwie tylko podstawy tworzenia wirtualnych maszyn bez zagłębiania się w większe szczegóły obsługi i możliwości Proxmoxa, a te są naprawdę duże i warto się tym zainteresować. Nie opisałem tutaj tworzenia kontenerów, ale jak zajdzie taka potrzeba to mogę to zrobić (natomiast raczej jeżeli ktoś się interesuje kontenerami w Proxmoxie to znajdzie wiele informacji na ten temat w Google. Samo tworzenie kontenerów nie jest jakoś mocno skomplikowane). Zapraszam do lektury.

Jest to kontynuacja poprzedniego wpisu na temat tworzenia serwera domowego z Proxmoxem od zera (Serwer domowy z Proxmox (wirtualizacja) cz. 1). Tematem tego wpisu jest instalacja Proxmoxa i jego konfiguracja, a także przykładowo opiszę jak utworzyć wirtualną maszynę. Opisałem tutaj właściwie tylko podstawy tworzenia wirtualnych maszyn bez zagłębiania się w większe szczegóły obsługi i możliwości Proxmoxa, a te są naprawdę duże i warto się tym zainteresować. Nie opisałem tutaj tworzenia kontenerów, ale jak zajdzie taka potrzeba to mogę to zrobić (natomiast raczej jeżeli ktoś się interesuje kontenerami w Proxmoxie to znajdzie wiele informacji na ten temat w Google. Samo tworzenie kontenerów nie jest jakoś mocno skomplikowane). Zapraszam do lektury.

Serwer domowy z Proxmox VE (wirtualizacja) cz. 1

Tym razem postanowiłem opisać przygotowanie serwera domowego od zera z wykorzystaniem Linuxa Debian i Proxmoxa. Nie będzie zabawy z KVM, Qemu, OpenVZ, LXC itd. z konsoli ponieważ Proxmox pozwala tworzyć wirtualne maszyny i kontenery oraz nimi zarządzać z poziomu przeglądarki (posiada panel web). Co to jest Proxmox – odsyłam do Wiki (wersja angielska) Proxmox – Wikipedia, a tak w skrócie to:

Tym razem postanowiłem opisać przygotowanie serwera domowego od zera z wykorzystaniem Linuxa Debian i Proxmoxa. Nie będzie zabawy z KVM, Qemu, OpenVZ, LXC itd. z konsoli ponieważ Proxmox pozwala tworzyć wirtualne maszyny i kontenery oraz nimi zarządzać z poziomu przeglądarki (posiada panel web). Co to jest Proxmox – odsyłam do Wiki (wersja angielska) Proxmox – Wikipedia, a tak w skrócie to:

Proxmox VE (Virtual Environment) jest rozwiązaniem przeznaczonym do zarządzania serwerami w środowiskach wirtualnych (opartych o KVM oraz o kontenery LXC). Pozwala on na zarządzanie maszynami wirtualnymi, przestrzenią dyskową, wirtualną siecią oraz klastrami HA.

Więcej chyba nic nie muszę dodawać. Czyli bez nadmiernej zabawy z konsolą można zarządzać wirtualnymi maszynami. Każdy sam wie do czego potrzebuje serwer i sam określi jakie usługi będzie hostować na serwerze i jakie wirtualne maszyny utworzy. Serwer z wirtualnymi maszynami/kontenerami może pozwolić na stworzenie środowiska m.in. na takie usługi jak: serwer WWW/FTP, serwer bazodanowy (MySQL, PostgreSQL, MSSQL itd.), Owncloud/Nextcloud, serwer plików (OpenMediaVault), serwer GIT i SVN (GitLab/SCM-Manager), serwer z innymi usługami (np. rtorrent, skrypty/usługi do backupu itd.), serwer do gier, serwery do testów deweloperskich softu, który tworzy programista itd. Z racji, że tekst jest dość obszerny ze względu na zamieszczone screeny postanowiłem podzielić to na części. Pierwsza część to instalacja systemu i wstępna konfiguracja. Kolejna część to będzie instalacja Proxmoxa i utworzenie przykładowej wirtualnej maszyny. Po tych opisach co i jak każdy powinien już wiedzieć jak własnymi siłami praktycznie od podstaw stworzyć w domu (lub nawet firmie) serwer do wirtualizacji w oparciu o środowisko Proxmox VE. Podkreślam, że zawsze kluczowe jest bezpieczeństwo danych dlatego też do tematów migracji obecnych środowisk, danych, struktur itd. podchodzi się indywidualnie i tutaj nie poruszam tematów migracji obecnych środowisk do środowisk zwirtualizowanych. Zapraszam do lektury.

Instalacja Cacti – Debian / Raspberry Pi

10 listopada, 2017

10 listopada, 2017  Wilk

Wilk  Możliwość komentowania Instalacja Cacti – Debian / Raspberry Pi została wyłączona

Możliwość komentowania Instalacja Cacti – Debian / Raspberry Pi została wyłączona  Monitorowanie urządzeń i serwerów to przydatna sprawa, a zebrane statystyki przydają się do weryfikacji działania naszych urządzeń, sieci, serwerów. Postanowiłem opisać instalację Cacti na Raspberry Pi, ale w taki sam sposób praktycznie (może z jakimiś malutkimi różnicami) można to wykonać na Linuxie Debian 9. Cacti to narzędzie, które umożliwia monitorowanie urządzeń m.in. używając protokołu SNMP. Dzięki temu możemy pobierać z np. routera, switcha, serwera takie dane jak transfer na kartach sieciowych/portach LAN, zużycie pamięci RAM, zużycie dysku, wykorzystanie procesora itp.. Można także tworzyć własne skrypty, które pobierają dane ze stron www, naszych własnych urządzeń (Arduino) itd.. Cacti z zebranych danych tworzy wykresy co pozwala w prosty sposób prowadzić podgląd monitorowanych urządzeń. Umożliwia także wysyłanie powiadomień e-mail kiedy, któreś urządzenie jest niedostępne, a po instalacji i ustawieniu wtyczki “Thold” Cacti może wysyłać powiadomienia kiedy wskazane parametry któregoś z urządzeń zostaną przekroczone. U mnie Raspberry Pi zalegało w szufladzie więc postanowiłem je wykorzystać jako serwer dla Cacti. Co prawda zrobiłem to na Raspberry Pi Model B i jest to trochę za słabe dla Cacti, ale jakoś daje radę (tylko ślamazarnie odświeża wyświetlanie wykresów). Najlepiej mieć do tego celu minimum RPi 2. Opis dotyczy Cact od wersji 1.0 (tutaj jest przedstawiona instalacja wersji 1.1.27 (taka była dostępna jako najnowsza w chwili tworzenia tego poradnika)

Monitorowanie urządzeń i serwerów to przydatna sprawa, a zebrane statystyki przydają się do weryfikacji działania naszych urządzeń, sieci, serwerów. Postanowiłem opisać instalację Cacti na Raspberry Pi, ale w taki sam sposób praktycznie (może z jakimiś malutkimi różnicami) można to wykonać na Linuxie Debian 9. Cacti to narzędzie, które umożliwia monitorowanie urządzeń m.in. używając protokołu SNMP. Dzięki temu możemy pobierać z np. routera, switcha, serwera takie dane jak transfer na kartach sieciowych/portach LAN, zużycie pamięci RAM, zużycie dysku, wykorzystanie procesora itp.. Można także tworzyć własne skrypty, które pobierają dane ze stron www, naszych własnych urządzeń (Arduino) itd.. Cacti z zebranych danych tworzy wykresy co pozwala w prosty sposób prowadzić podgląd monitorowanych urządzeń. Umożliwia także wysyłanie powiadomień e-mail kiedy, któreś urządzenie jest niedostępne, a po instalacji i ustawieniu wtyczki “Thold” Cacti może wysyłać powiadomienia kiedy wskazane parametry któregoś z urządzeń zostaną przekroczone. U mnie Raspberry Pi zalegało w szufladzie więc postanowiłem je wykorzystać jako serwer dla Cacti. Co prawda zrobiłem to na Raspberry Pi Model B i jest to trochę za słabe dla Cacti, ale jakoś daje radę (tylko ślamazarnie odświeża wyświetlanie wykresów). Najlepiej mieć do tego celu minimum RPi 2. Opis dotyczy Cact od wersji 1.0 (tutaj jest przedstawiona instalacja wersji 1.1.27 (taka była dostępna jako najnowsza w chwili tworzenia tego poradnika)

OpenVPN – dostęp do LAN/sieci lokalnej oraz z LAN do OpenVPN (routing)

Poprzednio opisałem instalację i konfigurację serwera OpenvPN oraz konfigurację klienta OpenVPN. Teraz przyszedł czas na opis jak umożliwić dostęp z OpenVPN do LAN i z LAN do OpenVPN. OpenVPN po samej konfiguracji i uruchomieniu bez ustawiania na serwerze forwardu/routingu będzie umożliwiał tylko na dostęp OpenVPN client<-->host, host<-->OpenVPN Client oraz OpenVPN client<--->OpenVPN client (jeżeli opcja client-to-client jest ustawiona na serwerze OpenVPN). Jednak często jest taka potrzeba, że po połączeniu się z serwerem OpenVPN chcemy mieć dostęp do zdalnej sieci lokalnej (częściej) oraz rzadziej ze zdalnej sieci lokalnej do klienta OpenVPN. Trzeba pamiętać, że nasza sieć lokalna będzie mieć inną adresację (najczęściej tak jest) niż ta OpenVPN i może być tak, że sieć lokalna ma np. podsieć 192.168.0.0/24, a OpenVPN podsieć 10.5.0.0/24. Poniżej opis co i jak należy zrobić. Standardowo opieram się o Linuxa Debian.

Poprzednio opisałem instalację i konfigurację serwera OpenvPN oraz konfigurację klienta OpenVPN. Teraz przyszedł czas na opis jak umożliwić dostęp z OpenVPN do LAN i z LAN do OpenVPN. OpenVPN po samej konfiguracji i uruchomieniu bez ustawiania na serwerze forwardu/routingu będzie umożliwiał tylko na dostęp OpenVPN client<-->host, host<-->OpenVPN Client oraz OpenVPN client<--->OpenVPN client (jeżeli opcja client-to-client jest ustawiona na serwerze OpenVPN). Jednak często jest taka potrzeba, że po połączeniu się z serwerem OpenVPN chcemy mieć dostęp do zdalnej sieci lokalnej (częściej) oraz rzadziej ze zdalnej sieci lokalnej do klienta OpenVPN. Trzeba pamiętać, że nasza sieć lokalna będzie mieć inną adresację (najczęściej tak jest) niż ta OpenVPN i może być tak, że sieć lokalna ma np. podsieć 192.168.0.0/24, a OpenVPN podsieć 10.5.0.0/24. Poniżej opis co i jak należy zrobić. Standardowo opieram się o Linuxa Debian.

OpenVPN server z logowaniem (auth-user-pass) [Debian]

Opisywałem już konfigurację VPN PPTP na Raspberry Pi (tutaj: Raspberry Pi – instalacja i konfiguracja VPN PPTP), a teraz czas na opis konfiguracji serwera OpenVPN z logowaniem przy użyciu loginu i hasła. W takim przypadku klienci potrzebują tylko certyfikat “ca.crt” serwera i mogą się logować. Taki sposób może nie jest tak bezpieczny jak certyfikaty, ale ma też swoje plusy. W Internecie jest dużo opisów jak zrobić OpenVPN na podstawie certyfikatów, a mniej z logowaniem przy użyciu loginu i hasła, dlatego opiszę ten wariant. Instalacja i konfiguracja została wykonana na przykładzie Linuxa Debian (podobnie będzie także w Raspbianie na Raspberry Pi). Uruchomienie OpenVPN nie jest trudne. Komend może się wydawać sporo, ale to dlatego, że trzeba wygenerować certyfikat.

Opisywałem już konfigurację VPN PPTP na Raspberry Pi (tutaj: Raspberry Pi – instalacja i konfiguracja VPN PPTP), a teraz czas na opis konfiguracji serwera OpenVPN z logowaniem przy użyciu loginu i hasła. W takim przypadku klienci potrzebują tylko certyfikat “ca.crt” serwera i mogą się logować. Taki sposób może nie jest tak bezpieczny jak certyfikaty, ale ma też swoje plusy. W Internecie jest dużo opisów jak zrobić OpenVPN na podstawie certyfikatów, a mniej z logowaniem przy użyciu loginu i hasła, dlatego opiszę ten wariant. Instalacja i konfiguracja została wykonana na przykładzie Linuxa Debian (podobnie będzie także w Raspbianie na Raspberry Pi). Uruchomienie OpenVPN nie jest trudne. Komend może się wydawać sporo, ale to dlatego, że trzeba wygenerować certyfikat.

Debian – wirtualizacja KVM Qemu

Przyszedł czas na zmianę domowego serwera na nowszy i przy okazji wprowadzenia kilku zmian. Przy okazji postanowiłem opisać coś niecoś o wirtualizacji KVM. Na starym serwerze bazowałem na OpenVZ/kontenerach z racji, że mój stary serwer nie ma sprzętowej obsługi wirtualizacji, a i ja sam nie miałem potrzeby używania pełnej wirtualizacji. Teraz razem z nowym serwerem postanowiłem zmienić podejście i wykorzystać maszyny KVM oraz OpenVZ, ale o moim domowym serwerze kiedy indziej. Tutaj opiszę instalację oraz podstawową obsługę KVM-Qemu. Trochę czytania tutaj jest, ale to tak na dobrą sprawę tylko ułamek wiedzy na temat wirtualizacji przy użyciu kvm-qemu (całość tego opisu testowałem w Debianie 8.3).

Przyszedł czas na zmianę domowego serwera na nowszy i przy okazji wprowadzenia kilku zmian. Przy okazji postanowiłem opisać coś niecoś o wirtualizacji KVM. Na starym serwerze bazowałem na OpenVZ/kontenerach z racji, że mój stary serwer nie ma sprzętowej obsługi wirtualizacji, a i ja sam nie miałem potrzeby używania pełnej wirtualizacji. Teraz razem z nowym serwerem postanowiłem zmienić podejście i wykorzystać maszyny KVM oraz OpenVZ, ale o moim domowym serwerze kiedy indziej. Tutaj opiszę instalację oraz podstawową obsługę KVM-Qemu. Trochę czytania tutaj jest, ale to tak na dobrą sprawę tylko ułamek wiedzy na temat wirtualizacji przy użyciu kvm-qemu (całość tego opisu testowałem w Debianie 8.3).

Linux: wymiana dysku w soft RAID 1 (mdadm) (LEGACY, MBR)

Tak się niestety trafiło, że musiałem podziałać z soft RAIDem w moim domowym serwerze (boot LEGACY, dyski z MBR) na którym mam utworzony RAID 1 na dane. Ostatnio jak sprawdziłem stan RAID 1 okazało się, że działa on tylko z jednym dyskiem. Dodałem do serwera nowy dysk i teraz przyszła zabawa na dodanie tego nowego dysku do istniejącej już macierzy. W przypadku RAID 1 nie jest to właściwie trudne. U mnie na serwerze utworzony mam soft RAID. Czyli przechodzimy do działania przy użyciu mdadm i sfdisk (nie zadziała kiedy mamy boot UEFI i partycje GPT na dysku. Z GPT i UEFI trzeba zrobić to inaczej niż tutaj jest opisane. Jakby ktoś się zastanawiał to mdadm z UEFI jest jak najbardziej możliwy i działający). Najpierw sprawdzamy informacje i stan macierzy.

Tak się niestety trafiło, że musiałem podziałać z soft RAIDem w moim domowym serwerze (boot LEGACY, dyski z MBR) na którym mam utworzony RAID 1 na dane. Ostatnio jak sprawdziłem stan RAID 1 okazało się, że działa on tylko z jednym dyskiem. Dodałem do serwera nowy dysk i teraz przyszła zabawa na dodanie tego nowego dysku do istniejącej już macierzy. W przypadku RAID 1 nie jest to właściwie trudne. U mnie na serwerze utworzony mam soft RAID. Czyli przechodzimy do działania przy użyciu mdadm i sfdisk (nie zadziała kiedy mamy boot UEFI i partycje GPT na dysku. Z GPT i UEFI trzeba zrobić to inaczej niż tutaj jest opisane. Jakby ktoś się zastanawiał to mdadm z UEFI jest jak najbardziej możliwy i działający). Najpierw sprawdzamy informacje i stan macierzy.

Dla UEFI i partycji GPT opis w poniższym linku:

Linux: UEFI, GPT wymiana dysku w soft RAID 1 (mdadm)

Problem z ping i su czyli: setgid: Operation not permitted oraz ping: icmp open socket: Operation not permitted

Krótko i zwięźle na temat. Trafiłem na pewien mały problem z wykonywaniem komendy ping oraz su jako zwykły użytkownik. Przy wydaniu polecenia ping pojawiał się komunikat: “ping: icmp open socket: Operation not permitted”, a przy wydaniu polecenia su i wpisaniu poprawnego hasła pojawiał się komunikat: “setgid: Operation not permitted”.

Krótko i zwięźle na temat. Trafiłem na pewien mały problem z wykonywaniem komendy ping oraz su jako zwykły użytkownik. Przy wydaniu polecenia ping pojawiał się komunikat: “ping: icmp open socket: Operation not permitted”, a przy wydaniu polecenia su i wpisaniu poprawnego hasła pojawiał się komunikat: “setgid: Operation not permitted”.

Żeby rozwiązać problem z ping użyłem komendy (wykonane z poziomu użytkownika root):

chmod u+s `which ping`

Żeby rozwiązać problem z su wydałem polecenie (wykonane z poziomu użytkownika root):

chmod 4755 /bin/su

W moim przypadku podane wcześniej komendy rozwiązały sytuację. Oczywiście jak widać problemem były złe uprawnienia do ping i su.

Posted in

Posted in  Tags:

Tags:

×0

×0